Nous avons interviewé Gaston Gautreneau, Ingénieur expert au sein de la Commission Nationale Informatique et Libertés pour laquelle il intervient autour des enjeux de cybersécurité. Il participe notamment, aux côtés des équipes juridiques, aux phases d’accompagnement des organismes privés et publics dans la prise en compte des enjeux de protection des données. Il tient également un rôle de sensibilisation et de communication autour de cette thématique de la cybersécurité, désormais centrale dans le monde numérique dans lequel nous naviguons.

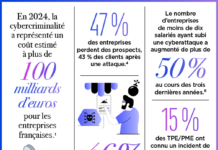

Propos liminaire : Le niveau de la menace cyber augmente et se caractérise en 2024 par des violations massives de données.

5 629 violations de données ont été notifiées à la CNIL en 2024, 20 % de plus qu’en 2023. Cette augmentation reflète également une meilleure connaissance de l’obligation de notification des violations de données chez les responsables de traitement. Environ la moitié correspondent à des piratages, un quart ont pour origine une erreur technique ou humaine (le reste a des causes variables : vol ou perte de matériel, etc.).

En effet, l’année 2024 a été marquée par un accroissement important du nombre de violations de données touchant plusieurs millions de personnes. Une quarantaine de violations ont touché les données de plus d’un million de personnes (moins de 20 en 2023). Ces incidents ont concerné quelques acteurs publics et, de manière notable, des bases de données clients/prospects et usagers de nombreux acteurs privés.

1/ Quelles tendances observez-vous aujourd’hui concernant les atteintes aux données dans le secteur du e-commerce ?

L’année 2024 a été marquée par une recrudescence de fuites de données massives, concernant plusieurs millions de personnes. Leur fréquence croissante justifie de renforcer la sécurité des traitements concernant de grands volumes de données personnelles. La CNIL a publié une communication le 30 avril 2025 et donne ses consignes pour renforcer la sécurité des grandes bases de données : https://www.cnil.fr/fr/consignes-pour-renforcer-la-securite-des-grandes-bases-de-donnees.

Les vols de données clients via des attaques sur des plugins vulnérables ou des attaques de skimming sur les pages de paiement sont également des points d’attention à considérer. Les rançongiciels (ransomwares) ciblant les back-offices ou les serveurs de bases de données restent toujours au centre des attaques ciblant les données des clients. Les attaques sur les messageries professionnelles étant également des points d’entrée utilisés pour obtenir des accès au système d’information par la récupération d’informations internes.

2/ À votre avis, quelles sont les principales erreurs ou négligences que commettent encore trop souvent les acteurs du commerce en ligne en matière de protection des données ?

La cybersécurité fut longtemps considérée comme un centre de coûts très éloigné des enjeux métiers et limité à un registre purement technique. L’évolution croissante des menaces, le phénomène d’attaques en masses, tout comme la professionnalisation du cybercrime, la numérisation importante de nos usages ou le travail à distance, rendent désormais obligatoire la prise en compte des enjeux de cybersécurité au niveau métier. Et cela va bien au-delà des obligations réglementaires.

La CNIL constate une évolution de la maturité globale des acteurs dans la prise en compte de ces enjeux, mais les efforts doivent se poursuivre.

Parmi les erreurs connues, nous pouvons notamment citer les points suivants :

- La CNIL constate parfois lors des notifications de violations, le fait que les données concernées n’auraient pas dû être collectées ou supprimées car la durée de conservation est dépassée depuis longtemps. Cette erreur rappelle l’importance de respecter le RGPD, notamment s’agissant de la minimisation des données ;

- Un niveau de sécurité des accès insuffisant. Avec notamment, un niveau de complexité des mots de passe parfois insuffisant, un stockage des mots de passe en clair sans recours à la technique de hashing, un défaut de mécanismes de verrouillage des comptes permettant de limiter les risques d’usurpation d’identité et de réussite d’attaques de type Brute Force ou de Credential Stuffing (bourrage d’identifiant). La sécurité des accès allant au-delà de la question des mots de passe ;

- Un stockage non sécurisé des données (pas de chiffrement) et un manque de cloisonnement des données en fonction de leur niveau de sensibilité (données de paiement, coordonnées, historique d’achats) ;

- Une granularité et une gestion insuffisante des droits d’accès sur les environnements de production. Notamment du fait d’accès externes au système d’information qui nécessitent une vigilance importante spécifique (qu’ils s’agissent des accès partenaires, sous-traitants ou des accès des salariés à distance) ;

- Un manque de suivi des journaux d’accès, tant externe côté clients, qu’interne. Le but est de pouvoir détecter des tentatives d’attaques ou d’exfiltration de données au plus tôt pour limiter les risques pour les clients, mais également pour l’entreprise.

Au-delà de ces éléments, il est important de rappeler le rôle central de la sensibilisation au sujet de la protection des données et de la cybersécurité, auprès de chacun des acteurs de l’entreprise, quel que soit son rôle.

3/ Les marketplace et prestataires techniques sont souvent impliqués dans les parcours de vente : comment assurer une cybersécurité partagée avec ces partenaires ?

Dans un environnement ouvert où les acteurs sont nombreux, il est désormais primordial d’intégrer ces enjeux de protection des données et de cybersécurité, de façon partagée, au plus tôt dans les liens contractuels et commerciaux.

Les contrats doivent en effet intégrer des obligations de sécurité, permettant d’assurer à chacun des acteurs un niveau d’engagement autour de la sécurité qui soit pris en compte et respecté. Celui-ci doit également être évalué au fil du temps, cela pouvant passer par des capacités d’auditabilité des acteurs.

Il ne faut pas oublier cependant que cette obligation doit faire l’objet d’un processus d’amélioration continue qui nécessite une réévaluation permanente, une intégration des correctifs nécessaires suite aux erreurs rencontrées dans les processus métiers, ainsi que d’une intégration de la sécurité dans les processus projets.

Cet effort permanent passe notamment par la gestion des contrôles d’accès. Il est en effet nécessaire de s’assurer du fait que les prestataires et plus largement chaque acteur, disposent uniquement des droits strictement nécessaires avec des accès limités dans le temps. Ces droits d’accès doivent être régulièrement réévalués.

4/ Quels outils ou technologies vous semblent aujourd’hui les plus efficaces pour protéger un site e-commerce ?

Une première technique concerne l’obligation d’utiliser du chiffrement TLS (HTTPS) pour sécuriser les données échangées entre l’utilisateur et le site. La CNIL espère que cela est désormais le cas sur tous les sites de e-commerce et qu’il est notamment impossible de réaliser un paiement en ligne sans ce chiffrement de flux.

Les WAF (Web Application Firewall) qui protègent les attaques courantes comme les injections SQL ou les XSS sont également des outils importants. Cela n’enlève rien du besoin de développer des plateformes de façon sécurisée, ce qui sous-entend une sensibilisation et des compétences sécurité des équipes de développement. Ni à la nécessité de réaliser des audits de sécurité sur les environnements applicatifs avant leur mise en production.

Comme j’ai déjà pu l’évoquer plus haut durant cet échange, il est important de s’assurer de mécanismes automatiques permettant la détection d’attaques sur les accès clients ou sur l’exfiltration de données depuis les environnements et notamment les bases de données. La CNIL a publié sur son site le 30 avril dernier une communication au sujet du renforcement de la sécurité des grandes bases de données, disponible à cette adresse : https://www.cnil.fr/fr/consignes-pour-renforcer-la-securite-des-grandes-bases-de-donnees

L’authentification multifacteur peut également s’avérer pertinente pour sécuriser les accès des utilisateurs. En distinguant bien les accès des employés, sous-traitants ou des prestataires, des accès des clients consommateurs de la plateforme de e-commerce. La CNIL a publié au 1er avril dernier une recommandation sur l’authentification multifacteur que vous pourrez retrouver sur son site à cette adresse : https://cnil.fr/fr/recommandation-mfa

5/ Comment concilier expérience utilisateur fluide et sécurité renforcée ? Par exemple : l’authentification à double facteur peut-elle être un frein à la conversion ?

Il faut tout d’abord noter une évolution des attentes des clients quant au niveau de sécurité présenté par les e-commerçants. Nombreux sont désormais les prospects ou les clients choisissant un acteur en fonction de sa notoriété et de sa fiabilité avant d’initier un processus d’achat.

En conséquence, il semble désormais pertinent, au-delà de l’obligation légale de protection des données des clients, de proposer une posture claire autour de ces enjeux de sécurité. Cette attente est d’autant plus réelle que les clients font face quotidiennement à des mails ou des SMS d’attaques de type hameçonnage (phishing).

L’authentification multifacteur peut dès lors s’avérer une solution pertinente pour sécuriser les accès. La question de l’impact sur l’UX peut se poser, les consommateurs s’avérant néanmoins de plus en plus habitués à leur usage, notamment s’agissant des solutions de paiements.

Pour minimiser cet impact, s’il est jugé pertinent de déployer cette solution, il est possible de limiter son usage à des actions sensibles (changement de mot de passe, modification de coordonnées, paiement plus élevé par exemple).

6/ Quelles sont, selon vous, les prochaines grandes évolutions ou menaces à anticiper dans les deux années à venir ?

Une sophistication croissante des attaques de type phishing. Celle-ci étant liée d’une part aux fuites de données passées, mais également à l’utilisation des IA génératives pour générer de façon automatisée des attaques ciblées, en masse.

L’exploitation des API non sécurisées, de plus en plus nombreuses dans les architectures e-commerce modernes. Cela nécessite une prise en compte du besoin de sécurité de ces API de la part des acteurs en vue de sécuriser ces accès.

Les attaques ciblant la chaîne logistique numérique, notamment via les prestataires logiciels sont également à prendre en compte.